리눅스 서버 취약점 보안

취약점 점검항목: 18. Cron 파일 소유자 및 권한 설정 점검

취약점 점검기준

- 양호기준: cron 접근제어 파일 소유자가 root이고, 권한이 600 이하인 경우 양호합니다.

- 취약기준: cron 접근제어 파일 소유자가 root가 아니거나, 권한이 600 이하가 아닌 경우 취약합니다.

취약점 점검방법

- sudo 권한이 있는 아이디 쉘 접속 후 루트 권한을 얻어서 작업하시길 바랍니다.

$sudo su -

- ls -al 명령어로 "cron 접근제어 파일 경로/*" 조회하여 파일 소유자가 root가 아니거나 권한이 600 이하가 아니라면 취약합니다.

- LINUX, AIX, HP-UX 의 cron 접근제어 파일 경로

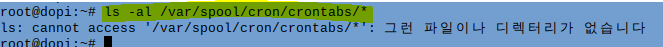

#ls -al /var/spool/cron/crontabs/*

- SunOS의 cron 접근제어 파일 경로

#ls -al /etc/crontab

#ls- al /etc/cron.daily/*

#ls- al /etc/cron.hourly/*

#ls- al /etc/cron.monthly/*

#ls- al /etc/cron.weekly/*

#ls- al /var/spool/cron/*

※ 파일 유무에 따른 점검기준

- cron.allow가 있는 경우 이 파일에 나열된 사용자만 crontab 파일을 만들거나, 편집, 표시, 제거할 수 있습니다.

- cron.allow가 없는 경우 cron.deny에 나열된 사용자를 제외한 모든 사용자가 crontab 파일을 제출할 수 있습니다.

- cron.allow도 없고 cron.deny도 없는 경우 crontab 명령을 실행하려면 수퍼유저 권한이 필요합니다.

- cron.allow 또는 cron.deny 파일이 존재 하지 않는경우 (디폴트) 설정값은 모두 허용입니다.

취약점 조치방법

- LINUX: /etc/cron.allow 및 /etc/cron.deny 파일의 소유자 root로 변경, 권한 600이하로 변경

#chown root /etc/cron.allow

#chmod 600 /etc/cron.allow

#chown root /etc/cron.deny

#chmod 600 /etc/cron.deny

- AIX, HP-UX: /var/adm/cron/cron.allow 및 /var/adm/cron/cron.deny 파일의 소유자 root로 변경, 권한 600이하로 변경

#chown root /var/adm/cron/cron.allow

#chmod 600 /var/adm/cron/cron.allow

#chown root /var/adm/cron/cron.deny

#chmod 600 /var/adm/cron/cron.deny

- SunOS: /etc/cron.d/cron.allow 및 /etc/cron.d/cron.deny 파일의 소유자 root로 변경, 권한 600이하로 변경

#chown root /etc/cron.d/cron.allow

#chmod 600 /etc/cron.d/cron.allow

#chown root /etc/cron.d/cron.deny

#chmod 600 /etc/cron.d/cron.deny

리눅스(유닉스) 취약점 점검 전체보기

'리눅스(유닉스) 취약점 점검' 카테고리의 글 목록

전산 관련 경험을 기록 하는 곳

reddb.tistory.com

'리눅스(유닉스) 취약점 점검' 카테고리의 다른 글

| (리눅스 서버 보안) 19. 디폴트 SNMP 커뮤니티 스트링(public) 값 변경 (0) | 2020.07.21 |

|---|---|

| (리눅스 서버 보안) 17. 지정된 IP외의 주소에서 FTP나 Telnet으로 접속한 이력 여부 점검 (0) | 2020.07.16 |

| (리눅스 서버 보안) 16. inetd/xinetd가 불필요한 경우 비활성화 (0) | 2020.07.16 |