윈도우 서버 2019 취약점 점검 보안 (windows server 2019)

취약점 점검항목: 8. 관리자 권한의 사용자 외에 CMD 파일에 대한 실행 권한 제거

취약점 점검기준

- 양호기준: 관리자 권한 외에 일반 권한이 존재하지 않는 경우 양호합니다.

- 취약기준: 관리자 권한 외에 일반 권한이 존재하는 경우 취약합니다.

취약점 점검방법

- C:\windows\system32\cmd.exe 파일을 마우스 우클릭 후 속성을 클릭합니다.

- 보안 탭에서 편집을 클릭 후 "cmd.exe의 사용 권한" 창에서 SYSTEM, Administrator, TrustedInstaller를 제외한 다른 그룹 또는 사용자가 존재하면 취약합니다.

취약점 조치방법

- cmd.exe 속성창에서 보안탭의 고급을 클릭합니다.

- cmd.exe 고급 보안 설정 창에서 소유자란에 변경을 클릭합니다.

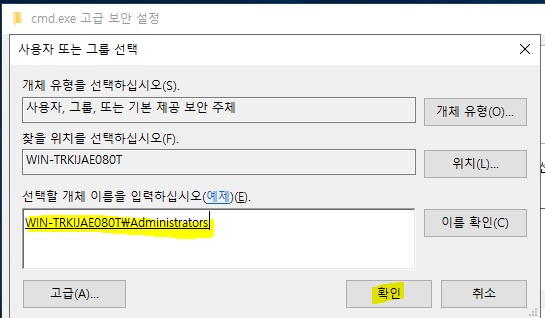

- 사용자 또는 그룹 선택 창의 고급을 클릭합니다.

- 지금 찾기 버튼을 누른 후 Administrators를 선택 후 확인을 클릭합니다.

- "PC명\그룹명"이 입력된 상태를 확인하고 확인을 누릅니다.

- cmd.exe 고급 보안 설정의 소유자가 변경된 것을 확인하고, 적용 및 확인을 클릭합니다.

- cmd.exe 속성창의 보안탭에서 편집을 누른 후 SYSTEM, Administrators, TrustedInstaller를 제외한 다른 그룹 또는 사용자 이름을 선택 후 제거합니다.

- cmd.exe 속성창에 그룹 또는 사용자 이름이 SYSTEM, Administrators, TrustedInstaller만 존재하는 것을 확인하고 확인을 클릭합니다.

[윈도우 서버 취약점 점검] 전체보기

'윈도우서버 취약점 점검' 카테고리의 글 목록

전산 관련 경험을 기록 하는 곳

reddb.tistory.com

'윈도우서버 취약점 점검' 카테고리의 다른 글

| [윈도우 서버 취약점 점검] 9. 원격데스크톱 연결 비활성화 (windows server 2019) (1) | 2020.07.28 |

|---|---|

| [윈도우 서버 취약점 점검] 7. 하드디스크 기본 공유 설정 해제 (windows server 2019) (0) | 2020.07.27 |

| [윈도우 서버 취약점 점검] 6. 마지막 사용자 이름 보이기 설정 비활성화 (windows server 2019) (0) | 2020.07.26 |