리눅스 서버 취약점 보안

취약점 점검항목: 16. inetd/xinetd가 불필요한 경우 비활성화

취약점 점검기준

- 양호기준: inetd/xinetd 서비스가 비활성화일 경우 안전합니다.

- 취약기준: inetd/xinetd 서비스가 활성화일 경우 취약합니다.

취약점 점검방법

- sudo 권한이 있는 아이디 쉘 접속 후 루트 권한을 얻어서 작업하시길 바랍니다.

$sudo su -

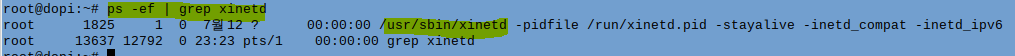

- inetd 또는 xinetd 프로세스를 확인 합니다.

#ps -ef | grep inetd

#ps -ef | grep xinetd

취약점 조치방법

1. inetd, xinetd 프로세스 종료합니다.

- LINUX

#/usr/sbin/xinetd stop

- AIX

#stopsrc -s inetd

- HP, SUN

#/usr/sbin/inetd stop

2. /etc/xinetd.d/[서비스명] disable=yes 로 수정합니다.

#vi /etc/xinetd.d/[서비스명]

disable = yes

3. /etc/inetd.conf 서비스 확인하여 주석처리(#) 합니다.

#vi /etc/inetd.conf

(변경전) telnet stream tcp nowait root /usr/lbin/telnetd telnetd -b /etc/issue

(변경후) #telnet stream tcp nowait root /usr/lbin/telnetd telnetd -b /etc/issu

4. OS부팅 시 실행되는 서비스 확인하고 불필요한 경우 삭제 해줍니다.

#ls -l /etc/rc1.d/S*

#ls -l /etc/rc2.d/S*

#ls -l /etc/rc3.d/S*

#ls -l /etc/rc.d/init.d/*

#ls -l /sbin/rc2.d/S*

#ls -l /sbin/rc3.d/S*

#rm -rf /경로/[불필요한서비스]

5. 실행중인 프로세스 비활성화 합니다.

#inetadm -d 서비스명

6. /etc/inittab vi 변집기로 수정합니다.

(변경전) ctrmc:2:once:/usr/bin/startsrc -s ctrmc > /dev/console 2>&1

(변경후) ctrmc:2:off:/usr/bin/startsrc -s ctrmc > /dev/console 2>&1

7. systemctl stop 명령어로 서비스를 멈춥니다.

#systemctl stop [서비스명]

리눅스(유닉스) 취약점 점검 전체보기

'리눅스(유닉스) 취약점 점검' 카테고리의 글 목록

전산 관련 경험을 기록 하는 곳

reddb.tistory.com

'리눅스(유닉스) 취약점 점검' 카테고리의 다른 글

| (리눅스 서버 보안) 17. 지정된 IP외의 주소에서 FTP나 Telnet으로 접속한 이력 여부 점검 (0) | 2020.07.16 |

|---|---|

| (리눅스 서버 보안) 15. 자동으로 FTP에 로그인을 허용하는 .netrc 파일 제거 (0) | 2020.07.16 |

| (리눅스 서버 보안) 14. 익명 FTP 사용 여부 Anonymous FTP 비활성화 (0) | 2020.07.16 |