리눅스 서버 취약점 보안

취약점 점검항목: 8. 안전한 비밀번호 설정(9자리이상 숫자 영문자 특수문자 혼용 , 정기적 변경)

취약점 점검기준

- 양호기준: 영문∙숫자∙특수문자가 혼합된 9자리 이상의 패스워드가 설정된 경우 양호합니다. - 취약기준: 영문∙숫자∙특수문자 혼합되지 않은 9자 미만의 패스워드가 설정된 경우 취약합니다.

취약점 점검방법

- sudo 권한이 있는 아이디 쉘 접속 후 루트 권한을 얻어서 작업하시길 바랍니다. $sudo su -

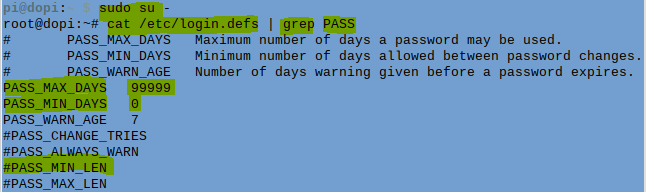

- LINUX: /etc/login.defs 파일 안에 PASS_MAX_DAYS 90 이상, PASS_MIN_DAYS 1 미만, PASS_MIN_LEN 9 미만 설정일 경우 취약하게 됩니다.

#

비밀번호 사용기간 및 문자수 /etc/login.defs 설정

- LINUX(레드햇, centos): / etc/pam.d/system-auth 파일 안에

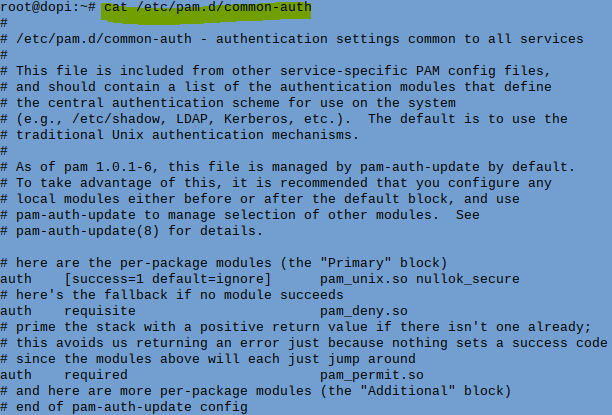

- LINUX(데미안, 우분투): / etc/pam.d/common-auth 파일 안에 dcredit=-1 ocredit=-1 udredit=-1 lcredit=-1 라인이 없으면 취약하게 됩니다.

#

특수문자, 대소문자, 숫자 혼용 사용 확인하기

- SunOS: /etc/default/passwd 파일 안에 NAMECHECK=no, MINALPHA=1 미만, MINSPECIAL=1 미만, MINDIGIT=1 미만 설정일 경우 취약하게 됩니다. #vi /etc/default/passwd

- HP-UX: /etc/default/security 파일 안에 PASSWORD_MIN_UPPER_CASE_CHARS=1 미만, PASSWORD_MIN_LOWER_CASE_CHARS=1 미만, PASSWORD_MIN_DIGIT_CHARS=1 미만, PASSWORD_MIN_SPECIAL_CHARS=1 미만 설정일 경우 취약하게 됩니다. #vi /etc/default/security

- AIX: /etc/security/user 파일 안에 minalpha=1 미만, minother=1 미만 설정일 경우 취약하게 됩니다.

#vi /etc/security/user

취약점 조치방법

- LINUX: /etc/login.defs 파일 안에 PASS_MAX_DAYS 90 이상, PASS_MIN_DAYS 1 미만, PASS_MIN_LEN 9 미만으로 수정 또는 신규입력 합니다.

#vi

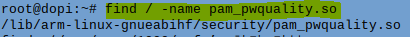

- LINUX: libpam-pwquality 필수 설치 (패스워드 설정 강화를 위한 pam 모듈)

#apt-get -y install libpam-pwquality

pam pwquality 설치

- LINUX: pam-pwquality.so

#find / -name pam-pwquality.so

find pam-pwquality.so

- /etc/security/pwquality.conf 파일안에 dcredit=-1 ocredit=-1 udredit=-1 lcredit=-1 수정 또는 신규입력

#vi /etc/security/pwquality.conf

숫자, 대문자, 소문자, 특수문자 강제 입력

- LINUX(레드햇, centos): / etc/pam.d/system-auth, / etc/pam.d/password-auth, 파일 안에

- LINUX(데미안, 우분투): / etc/pam.d/common-auth, / etc/pam.d/common-password 파일 안에

- password required pam-pwquality.so enforce_for_root 삽입

- password required pam-pwquality.so retry=3 삽입

#vi / etc/pam.d/common-auth

/etc/pam.d/common-auth 에 pam_pwquality.so 추가

#vi / etc/pam.d/common-password

/etc/pam.d/common-password 에 pam_pwquality.so 추가

- SunOS: /etc/default/passwd 파일 설정

#vi /etc/default/passwd

NAMECHECK=yes

MINALPHA=1 이상

MINSPECIAL=1 이상

MINDIGIT=1 이상

- HP-UX: /etc/default/security 파일 설정

#vi /etc/default/security PASSWORD_MIN_UPPER_CASE_CHARS=1 이상 PASSWORD_MIN_LOWER_CASE_CHARS=1 이상 PASSWORD_MIN_DIGIT_CHARS=1 이상 PASSWORD_MIN_SPECIAL_CHARS=1 이상 - AIX: /etc/security/user] 파일 설정

#vi /etc/security/user minalpha=1 이상 minother=1 이상

'리눅스(유닉스) 취약점 점검' 카테고리의 글 목록

전산 관련 경험을 기록 하는 곳

reddb.tistory.com