윈도우 서버 2019 취약점 점검 보안 (windows server 2019)

취약점 점검항목: 7. 하드디스크 기본 공유 설정 해제

취약점 점검기준

- 양호기준: AutoShareServer (WinNT: AutoShareWks)가 0이며 기본 공유가 존재하지 않는 경우 양호합니다.

- 취약기준: AutoShareServer (WinNT: AutoShareWks)가 1이거나 기본 공유가 존재하는 경우 취약합니다.

취약점 점검방법

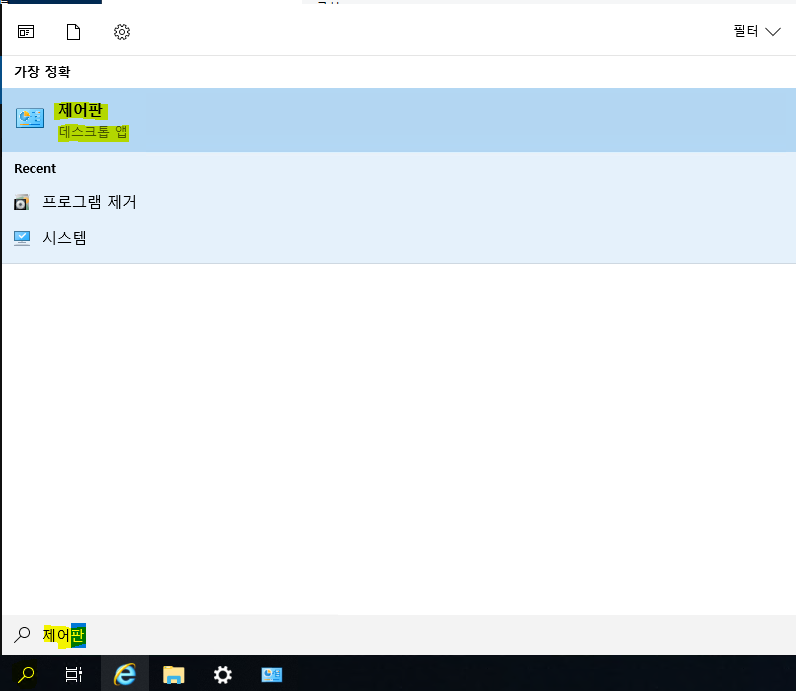

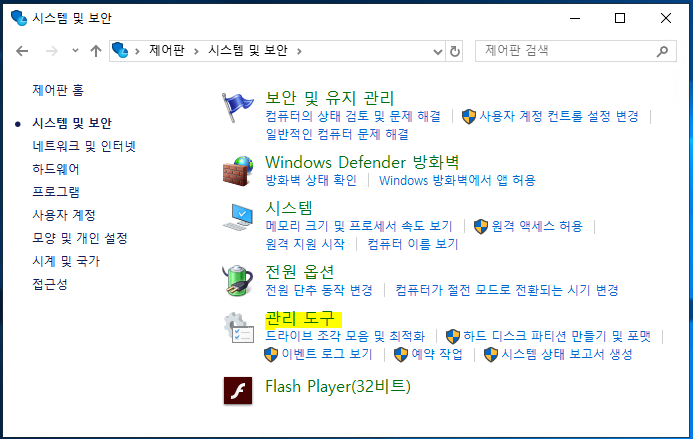

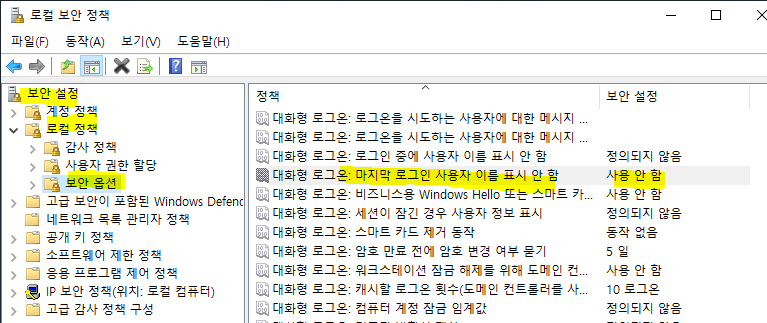

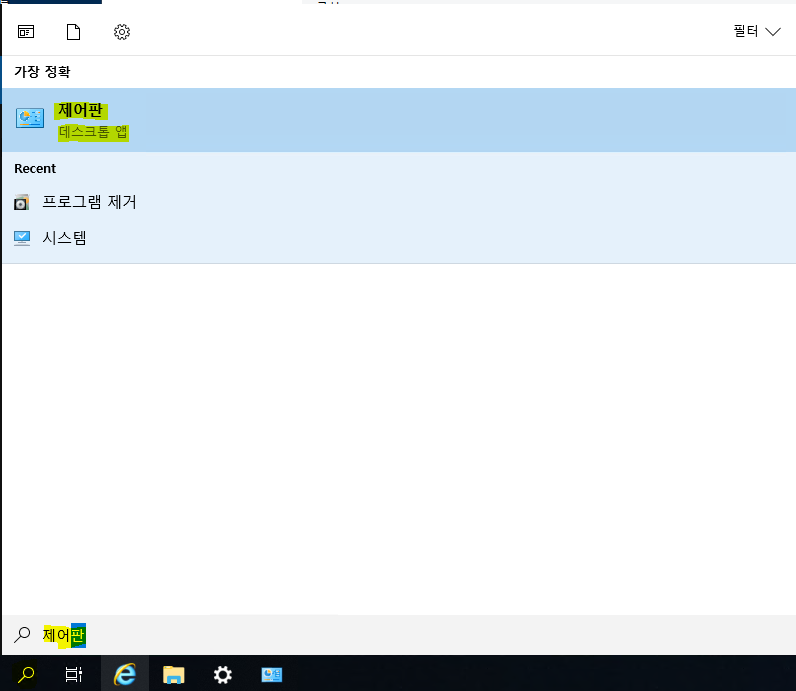

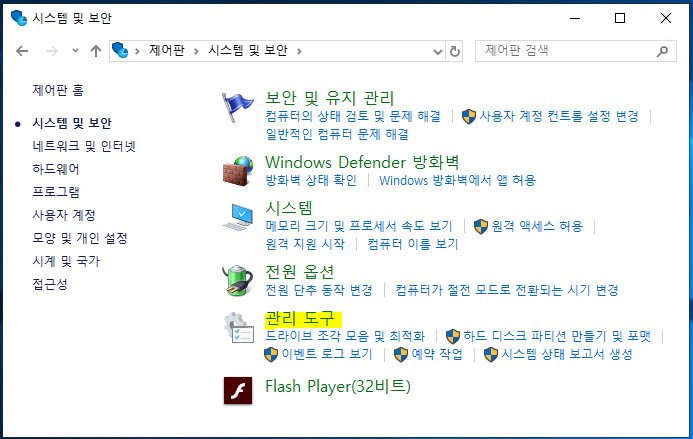

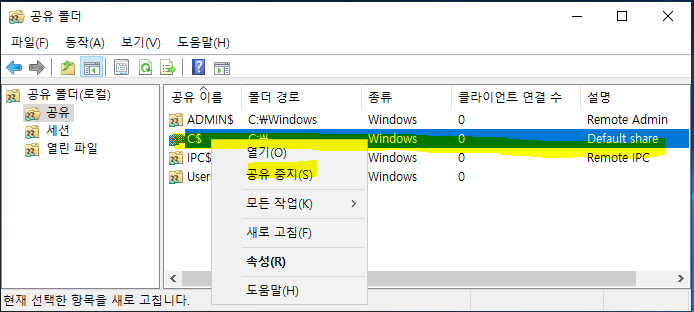

- 윈도우 마크 옆 검색에서 "FSMGMT.MSC"를 입력하고 검색된 FSMGMT.MSC을 실행합니다.

- 공유에 기본 공유(Default share)가 있으면 취약합니다.

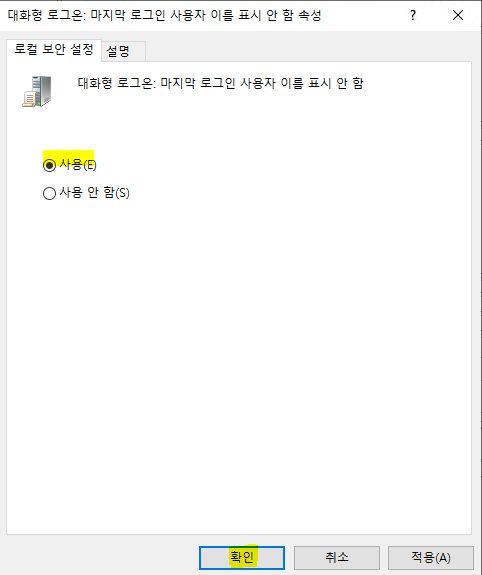

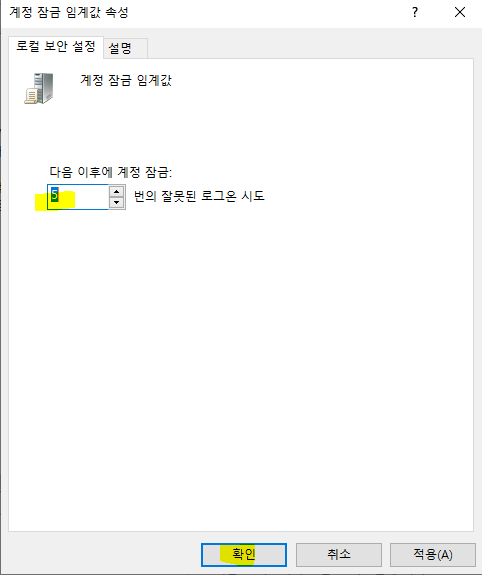

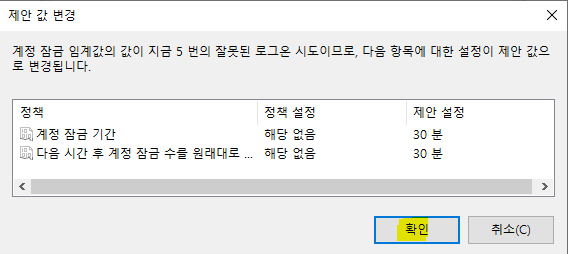

취약점 조치방법

- 기본 공유를 마우스 우측버튼 누른 뒤 공유 중지를 합니다.

- 재부팅시 공유가 다시 시작된다는 경고문이 나옵니다. 예를 누릅니다.

- 검색에서 "regedit"를 검색하여 실행합니다.

- 아래 레지스트리 값을 0 으로 수정합니다. (키 값이 없을 경우 마우스 우클릭 후 새로 생성합니다.)

컴퓨터\HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters\AutoShareServer

- 새로 생성하였다면 이름을 AutoShareServer로 변경하고 값을 0으로 수정합니다.

- 재부팅 후 FSMGMT.MSC을 실행하여 기본 공유 폴더가 존재하는지 확인합니다.

※ 윈도우 서버가 아닌 데스크탑 OS인 경우(윈도우10) 레지스트리 이름이 다릅니다.

(Windows NT 및 XP, VISTA, 7, 10 등 PC OS 일 경우 : AutoShareWks)

컴퓨터\HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters\AutoShareWks

[윈도우 서버 취약점 점검] 전체보기

'윈도우서버 취약점 점검' 카테고리의 글 목록

전산 관련 경험을 기록 하는 곳

reddb.tistory.com